Recientemente se publicó un aviso conjunto de ciberseguridad de la Oficina Federal de Investigaciones, la Agencia de Seguridad de Infraestructura y Ciberseguridad, el Departamento de Salud y Servicios Humanos y el Centro de Análisis e Intercambio de Información Multiestatal para proporcionar más información sobre el ransomware Black Basta.

Los afiliados de Black Basta se han dirigido a organizaciones en Estados Unidos, Canadá, Japón, Reino Unido, Australia y Nueva Zelanda. Hasta mayo de 2024, estos afiliados han impactado a más de 500 organizaciones en todo el mundo y han robado datos de al menos 12 de 16 sectores de infraestructura crítica, según el aviso conjunto.

Investigaciones de seguridad recientes indican que las amenazas de ransomware siguen siendo altas y que cada vez más empresas están pagando las demandas de rescate para recuperar sus datos.

¿Qué es el Basta Negro?

Black Basta es un ransomware como servicio cuyas primeras variantes se descubrieron en abril de 2022. Según la empresa de ciberseguridad SentinelOne, es muy probable que Black Basta esté vinculado a FIN7, un actor de amenazas también conocido como “Carbanak”, activo desde 2012 y afiliado a varias operaciones de ransomware.

También se han difundido rumores de que Black Basta podría haber surgido de la antigua estructura de ransomware Conti, pero la empresa de ciberseguridad Kaspersky analizó ambos códigos y no encontró ninguna superposición. Los rumores se basan principalmente en similitudes en el modus operandi de Conti y Black Basta, pero sin pruebas sólidas.

¿Cómo operan los afiliados de Black Basta?

Los afiliados de Black Basta utilizan técnicas comunes para comprometer la red de su objetivo: phishing, explotación de vulnerabilidades conocidas o la compra de credenciales válidas de Inicial Access Brokers. Black Basta se implementó en sistemas a través del infame QakBot.

Una vez dentro de la red, los afiliados utilizan una variedad de herramientas para moverse lateralmente a través de la red objetivo para robar contenido confidencial y luego implementar el ransomware (modelo de doble extorsión). Para realizar esta tarea se utilizan herramientas comunes de administración o pruebas de penetración, como Cobalt Strike, Mimikatz, PsExec o SoftPerfect, por nombrar algunas.

Una variante de Black Basta también apunta a máquinas virtuales VMware ESXi basadas en Linux. La variante cifra todos los archivos en la carpeta /vmfs/volumes que almacena todos los archivos de las máquinas virtuales de ESXi, dejando una nota de rescate después del cifrado.

Una vez que se ha implementado el ransomware, se distribuye una nota de rescate en los sistemas. La nota de rescate contiene un identificador único que la organización necesita para contactar al ciberdelincuente a través de un enlace Tor.

Comienza una cuenta regresiva en el sitio Black Basta Tor, exponiendo los nombres de las empresas e información sobre los datos que posee Black Basta. Una vez que el cronómetro llega a cero, los datos robados se comparten.

El estado del ransomware: tendencias clave, incluidos los pagos de rescate

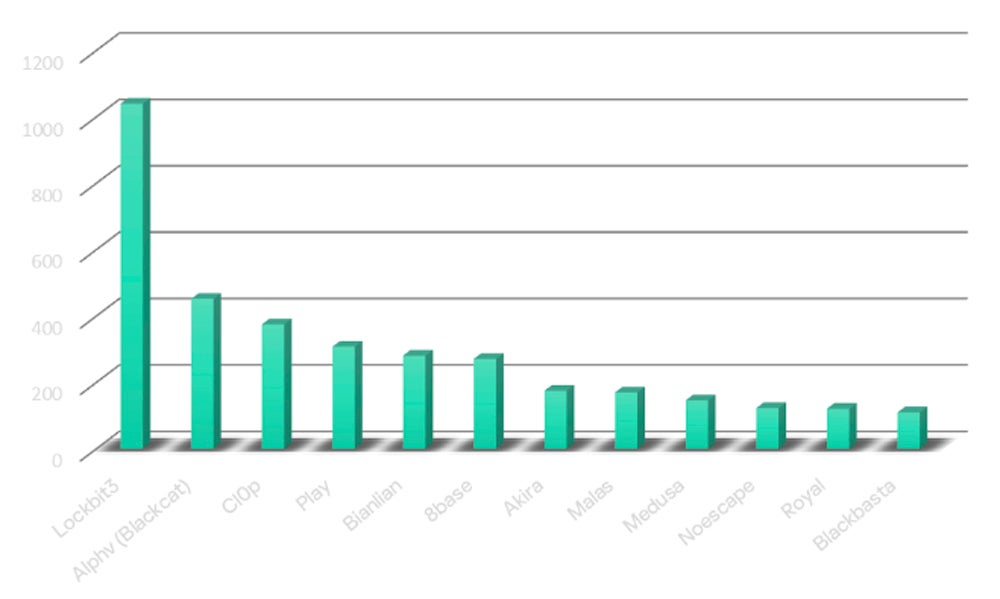

Black Basta ocupó el puesto 12 de la familia más activa de 2023

Según Kaspersky en sus últimos hallazgos sobre el estado del ransomware en 2024, Black Basta ocupa el puesto 12.° familia de ransomware más activa en 2023, con un aumento del 71% en el número de víctimas en 2023 en comparación con 2022.

El equipo de respuesta a incidentes de Kaspersky informa que uno de cada tres incidentes de seguridad en 2023 estuvo relacionado con ransomware.

VER: En 2022, Black Basta fue considerado uno de los grupos de ransomware más peligrosos y destructivos

Además, los investigadores observaron otra tendencia importante observada en 2023: los ataques a través de contratistas y proveedores de servicios, incluidos los servicios de TI, se convirtieron por primera vez en uno de los tres principales vectores de ataque. Este tipo de ataques permiten a los ciberdelincuentes dedicar menos esfuerzo al compromiso inicial y a los movimientos laterales y, a menudo, pasan desapercibidos hasta que se realiza el cifrado de los sistemas.

Más organizaciones pagaron el rescate en 2023

La empresa de ciberseguridad Sophos, en su encuesta anual sobre el estado del ransomware, señaló que, por primera vez, más de la mitad (56%) de las organizaciones que habían caído en ransomware admitieron que pagaron el rescate para recuperar sus datos en 2023.

De las organizaciones que decidieron pagar, el 44% pagó menos que el monto del rescate original, mientras que el 31% pagó más.

Cómo mitigar esta amenaza de ransomware Black Basta

Las recomendaciones de CISA a todas las organizaciones de infraestructura crítica son las siguientes:

- Las actualizaciones de sistemas operativos, software y firmware deben instalarse tan pronto como se publiquen.

- Se debe exigir autenticación multifactor resistente al phishing para tantos servicios como sea posible.

- Se debe crear conciencia; los usuarios deben estar capacitados para reconocer y denunciar intentos de phishing.

- El software de acceso remoto debe estar protegido y monitoreado. En particular, los administradores y defensores de la red deben poder reconocer comportamientos anormales y detectar el uso malicioso de ese software.

- Siempre que sea posible, se deben utilizar soluciones de confianza cero. El principio del uso con privilegios mínimos debe aplicarse cuando no sea posible.

- Las cuentas inactivas u obsoletas en Active Directory deben ser auditadas.

- Se deben utilizar salvaguardias para la creación de guiones masivos, además de un proceso de aprobación de guiones. Una cuenta que intenta enviar comandos en varios dispositivos dentro de un cierto período de tiempo debería ver cómo se reactivan sus protocolos de seguridad, como MFA, para garantizar que la fuente sea legítima.

- Las copias de seguridad de los sistemas críticos y la configuración de los dispositivos deben realizarse con frecuencia para permitir que los dispositivos se reparen y restauren.

- Se debe utilizar software antimalware moderno, con actualizaciones automáticas de las firmas cuando sea posible.

- Se recomienda encarecidamente ejercitar, probar y validar el programa de seguridad de la organización contra comportamientos de amenazas asignados al marco MITRE ATT&CK for Enterprise en el asesoramiento conjunto.

Hay más técnicas de mitigación disponibles en la Guía #StopRansomware de CISA.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.