El nuevo informe de Intel471 revela que macOS es cada vez más el objetivo de actores de amenazas, que desarrollan malware específico para el sistema operativo o utilizan lenguajes multiplataforma para lograr sus objetivos en computadoras macOS.

También se están explotando más vulnerabilidades de macOS. El malware y los exploits pueden utilizarse tanto para el ciberdelito como para el ciberespionaje.

Más malware que nunca en macOS

Entre enero de 2023 y julio de 2024, los investigadores observaron más de 40 actores de amenazas apuntando a sistemas macOS con diferentes tipos de malware, siendo los más populares los ladrones de información y los troyanos.

Ladrones de información

Los malwares ladrones de información, también conocidos como ladrones de información, se desarrollan e implementan cada vez más en todos los sistemas operativos, y macOS no es una excepción.

Según la empresa de seguridad en la nube Uptycs, los incidentes relacionados con ladrones de información se duplicaron en el primer trimestre de 2023 en comparación con el mismo período de 2022. La empresa de ciberseguridad Group-IB también informa que se quintuplicaron las ventas clandestinas relacionadas con ladrones de información de macOS.

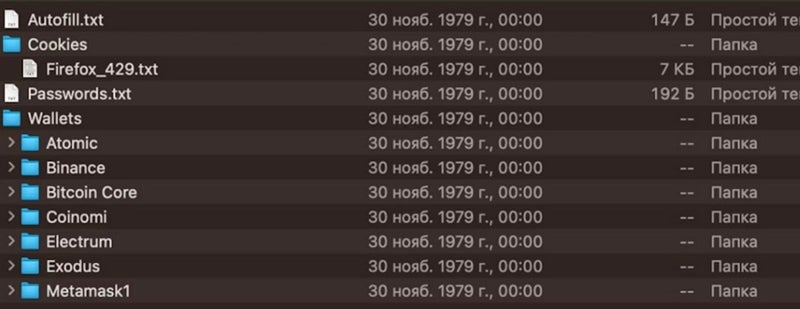

Los ciberdelincuentes utilizan este tipo de software para robar credenciales de inicio de sesión, cookies de sesión que permiten la autenticación sin credenciales y más datos, como información de tarjetas de crédito o billeteras de criptomonedas. El software también es ampliamente utilizado por intermediarios de acceso inicial, que recopilan credenciales válidas, generalmente de empresas y no de individuos, y las venden a otros ciberdelincuentes.

Atomic Stealer, también llamado Atomic macOS Stealer o AMOS, es uno de los ladrones de información de macOS más populares desde 2023. Está diseñado para robar credenciales y datos de billeteras de criptomonedas de dispositivos y navegadores macOS.

Sin embargo, varios ciberdelincuentes operan o anuncian otros ladrones de información dirigidos a macOS. Un actor de amenazas apodado codehex anunció un ladrón de información de macOS denominado ShadowVault, capaz de robar datos de varios navegadores basados en Chrome, archivos almacenados en computadoras comprometidas y datos de billeteras de criptomonedas.

Los operadores de malware también podrían firmarlo con la firma de un desarrollador de Apple, lo que dificulta su detección para el software de seguridad. El malware se vendió a un precio mensual de 500 dólares bajo un modelo de negocio de malware como servicio (MaaS).

Otro ladrón de información más caro, Quark Lab, con capacidades para robar contraseñas de llaveros de sistemas, así como billeteras de criptomonedas e información de navegadores populares, se vendió por 3.000 dólares al mes.

troyanos

Los troyanos de acceso remoto son otra categoría popular de malware que se implementa cada vez más en macOS.

RustDoor, un malware para macOS desarrollado en RUST y posiblemente vinculado a un actor de amenaza de ransomware, proporciona varias funcionalidades a su controlador:

- Ejecuta comandos remotos.

- Manipula archivos en sistemas comprometidos.

- Agrega más cargas útiles.

- Recopila información del sistema.

Esto la convierte en una herramienta única para los actores de amenazas tanto del ciberespionaje como del cibercrimen. El lenguaje de programación Rust se ha vuelto más popular entre los desarrolladores de malware, ya que es un lenguaje multiplataforma que permite al desarrollador portar código fácilmente a cualquier sistema operativo.

ransomware

Como escribió Intel471, “la aparición del ransomware macOS genera preocupación, ya que demuestra que los actores de amenazas buscan nuevas vías para comprometer a los usuarios de Apple”.

En abril de 2023, investigadores de seguridad descubrieron un nuevo cifrador para el infame ransomware LockBit, que apuntaba a dispositivos macOS, incluidos los sistemas macOS más nuevos que se ejecutan en Apple Silicon.

A finales de 2023 apareció otro ransomware menos avanzado, denominado Turtle, y desarrollado una vez más en un lenguaje de programación multiplataforma, Golang, también conocido como Go. El malware solo estaba firmado ad hoc y no certificado ante notario, por lo que Gatekeeper lo podía detectar, como explica el experto investigador en seguridad Patrick Wardle.

Vulnerabilidades explotadas

La cantidad de vulnerabilidades de macOS explotadas en 2023 aumentó en más de un 30%, según la empresa de software de gestión de parches Action1.

Además, Intel471 encontró 69 vulnerabilidades que afectaron a múltiples versiones de macOS desde marzo de 2020 hasta julio de 2024, con más de 10 vulnerabilidades clasificadas en un nivel de alto riesgo. Algunas de estas vulnerabilidades han sido explotadas por actores de amenazas de ciberespionaje.

CVE-2023-41993, una vulnerabilidad no especificada dirigida a múltiples versiones de macOS, fue explotada para instalar el software espía Predator de Cytrox que se vendió a múltiples organizaciones patrocinadas por estados en todo el mundo.

Los actores de amenazas también explotaron CVE-2023-41064, una vulnerabilidad de desbordamiento del búfer. El actor de amenazas de ciberespionaje vendió su software espía a organizaciones patrocinadas por el estado.

Un cibercriminal apodado oDmC3oJrrSuZLhp ofreció vender un exploit en un foro clandestino por 2,7 millones de dólares para la vulnerabilidad CVE-2022-32893, que permite a un atacante ejecutar código arbitrario en sistemas específicos.

Actores de amenazas patrocinados por el estado

Si bien diferentes proveedores de software espía han vendido sus servicios a actores de amenazas patrocinados por el estado, algunos de estos actores de amenazas desarrollan malware y herramientas dirigidas a macOS.

El actor de amenazas norcoreano BlueNoroff, por ejemplo, ha desarrollado un cargador malicioso conocido como RustBucket, desarrollado para macOS y dirigido a instituciones financieras cuyas actividades están relacionadas con las criptomonedas.

El grupo también se dirige a personas que poseen activos de criptomonedas, con el objetivo final de robar todo el dinero criptográfico de las billeteras específicas.

Los actores de amenazas rusos APT28, parte de la Dirección Principal Rusa del Estado Mayor de las Fuerzas Armadas, y APT29, parte del Servicio de Inteligencia Exterior de Rusia, también han utilizado malware macOS.

La puerta trasera modular XAgent utilizada por APT28 existe desde hace muchos años e incluía una versión macOS, lo que le permite robar datos de sistemas macOS comprometidos, incluidas copias de seguridad de iOS que contienen mensajes, contactos, correo de voz, historiales de llamadas, notas y calendarios. APT29 utilizó el marco de post-explotación y administración remota multiplataforma Empire, que ya no es compatible, lo que permitió apuntar a macOS.

El actor de amenazas APT32, con sede en Vietnam, también implementó una puerta trasera macOS utilizada para apuntar a diferentes organizaciones.

Cómo protegerse contra esta amenaza

Los sistemas macOS siempre deben estar actualizados y parcheados para evitar verse comprometidos por vulnerabilidades comunes.

Se debe implementar software de seguridad en los sistemas para detectar malware y actividades sospechosas. También se deben utilizar soluciones de seguridad del correo electrónico, ya que gran parte del compromiso inicial se propaga a través de correos electrónicos de phishing.

Finalmente, todos los empleados deben estar capacitados para detectar posibles técnicas de ingeniería social utilizadas en correos electrónicos o herramientas de mensajería instantánea.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.