Cisco Talos analizó los 14 principales grupos de ransomware entre 2023 y 2024 para exponer su cadena de ataque y resaltar tácticas, técnicas y protocolos interesantes. La empresa de seguridad también expuso las vulnerabilidades más aprovechadas provocadas por actores de ransomware.

Cadena de ataque de ransomware: lo que aprendieron los investigadores de Cisco Talos

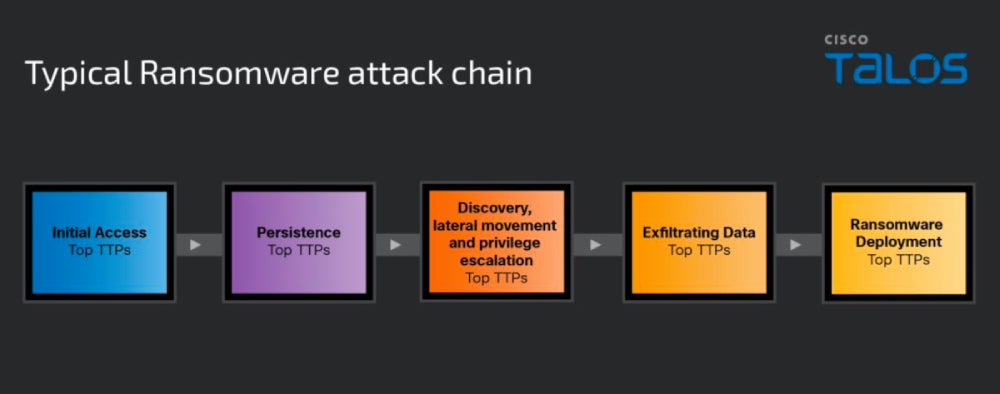

Casi todos los actores de ransomware utilizan la misma cadena de ataque.

Paso uno para los actores de ransomware

El primer paso para el actor de la amenaza consiste en obtener acceso a la entidad objetivo. Para lograr ese objetivo, los actores del ransomware utilizan diferentes técnicas: una de las técnicas más comunes es realizar ingeniería social en sus objetivos mediante el envío de correos electrónicos que contienen archivos maliciosos o enlaces que ejecutarán malware en el sistema objetivo. Luego, el malware permitirá al atacante implementar más herramientas y malware para alcanzar sus objetivos. La autenticación multifactor se puede omitir en este momento utilizando varias técnicas, ya sea debido a una implementación deficiente de MFA o porque ya se poseen credenciales válidas.

Talos también informó que un número cada vez mayor de afiliados de ransomware escanean los sistemas conectados a Internet en busca de vulnerabilidades o configuraciones incorrectas que podrían permitirles comprometer el sistema. El software heredado o sin parches presenta un riesgo particularmente alto.

Paso dos para los actores de ransomware

El segundo paso es ganar perseverancia en caso de que se descubra el vector inicial de compromiso; Esa persistencia en los sistemas generalmente se logra modificando las claves de registro de Windows o permitiendo la ejecución automática del código malicioso al iniciar el sistema. También se pueden crear cuentas locales, de dominio y/o de nube para lograr persistencia.

Paso tres para los actores de ransomware

En el tercer paso, el actor de la amenaza escanea el entorno de la red para comprender mejor las partes internas de la infraestructura. En este paso se identifican los datos de valor que pueden utilizarse para pedir un rescate. Para acceder con éxito a todas las partes de la red, los atacantes suelen utilizar herramientas para elevar sus privilegios al nivel de administrador, además de utilizar herramientas que permiten escanear la red. Las herramientas populares para estas tareas son los binarios de Living Off the Land, también conocidos como LOLbins, porque son archivos ejecutables nativos del sistema operativo y menos propensos a generar alertas.

Paso cuatro para los actores de ransomware

El atacante está listo para recopilar y robar datos confidenciales, que a menudo comprimen con utilidades (como 7-Zip o WinRAR) antes de exfiltrar los datos a servidores controlados por el atacante mediante el uso de herramientas de administración y monitoreo remoto o otras más personalizadas, como StealBit. o Exabyte, por ejemplo, creado por los grupos de ransomware LockBit y BlackByte.

Posible paso cinco para los actores de ransomware

Si el objetivo es el robo de datos o la extorsión, la operación ha terminado. Si el objetivo es cifrar datos, el atacante debe probar el ransomware en el entorno (es decir, verificar los mecanismos de entrega y las comunicaciones entre el ransomware y el servidor C2) antes de iniciarlo para cifrar la red y notificar a la víctima que lo han hecho. ha sido violada y necesita pagar el rescate.

Tres vulnerabilidades más abusadas

Cisco Talos informó que los actores de amenazas de ransomware suelen explotar tres vulnerabilidades en aplicaciones públicas.

- CVE-2020-1472 AKA Zerologon explota una falla en el protocolo remoto Netlogon que permite a los atacantes eludir la autenticación y cambiar las contraseñas de la computadora dentro del Active Directory de un controlador de dominio. Este exploit es ampliamente utilizado por los actores de ransomware porque les permite obtener acceso a una red sin autenticación.

- CVE-2018-13379, una vulnerabilidad de Fortinet FortiOS SSL VPN, permite atravesar rutas que permiten a un atacante acceder a archivos del sistema enviando paquetes HTTP especialmente diseñados. Se puede acceder a los tokens de sesión VPN de esta manera, que se pueden utilizar para obtener acceso no autenticado a la red.

- CVE-2023-0669, una vulnerabilidad de GoAnywhere MFT, permite a los atacantes ejecutar código arbitrario en un servidor objetivo que utiliza el software GoAnywhere Managed File Transfer. Esta es la vulnerabilidad más reciente enumerada por Cisco Talos en su informe.

Todas esas vulnerabilidades permiten a los actores de ransomware obtener acceso inicial y manipular sistemas para ejecutar más cargas maliciosas, instalar persistencia o facilitar movimientos laterales dentro de redes comprometidas.

DESCARGAR: Beneficios y mejores prácticas de ciberseguridad de TechRepublic Premium

TTP notables de 14 grupos de ransomware

Cisco Talos observó los TTP utilizados por 14 de los grupos de ransomware más frecuentes en función de su volumen de ataque, impacto en los clientes y comportamiento atípico.

Uno de los hallazgos clave con respecto a los TTP indica que muchos de los grupos más destacados priorizan establecer un compromiso inicial y evadir las defensas en sus cadenas de ataque.

Los actores de amenazas de ransomware a menudo ocultan su código malicioso empaquetándolo y comprimiéndolo y modificando el registro del sistema para deshabilitar las alertas de seguridad en el punto final o el servidor. También pueden bloquear ciertas opciones de recuperación para los usuarios.

Los investigadores de Cisco Talos destacaron que la técnica de acceso a credenciales más frecuente es el volcado del contenido de la memoria LSASS para extraer contraseñas de texto plano, contraseñas hash o tokens de autenticación almacenados en la memoria.

Otra tendencia en las actividades C2 es el uso de herramientas disponibles comercialmente, como las aplicaciones RMM. El entorno generalmente confía en esas aplicaciones y permiten que el atacante se mezcle con el tráfico de la red corporativa.

Cómo mitigar la amenaza del ransomware

Para empezar, es obligatorio aplicar parches y actualizaciones a todos los sistemas y software; Este mantenimiento constante es necesario para reducir el riesgo de verse comprometido por un exploit.

Se deben implementar políticas estrictas de contraseñas y MFA. Se deben establecer contraseñas complejas y únicas para cada usuario y se debe aplicar MFA, de modo que un atacante que posea credenciales válidas aún no pueda acceder a la red objetivo.

Es necesario aplicar las mejores prácticas para fortalecer todos los sistemas y entornos. Los servicios y funciones innecesarios deben desactivarse para reducir la superficie de ataque. Además, se debe reducir la exposición a Internet limitando al máximo el número de servicios de cara al público.

Las redes deben segmentarse mediante VLAN o tecnologías similares. Los datos y sistemas confidenciales deben aislarse de otras redes para evitar movimientos laterales de un atacante.

Los puntos finales deben ser monitoreados por un sistema de gestión de eventos e información de seguridad, y se deben implementar herramientas de detección y respuesta de puntos finales o de detección y respuesta extendidas.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.