Los atacantes pueden utilizar la IA generativa, pero los profesionales de la seguridad no deberían perder el sueño por ello, según un analista de inteligencia de amenazas de Google Cloud. Averigua porque.

El equipo de Google Cloud habló recientemente sobre las amenazas de ciberseguridad más notables de 2023 (extorsión multifacética y explotación de día cero) y predijo más ataques de día cero en 2024, durante dos sesiones públicas virtuales. Además, Google predice que tanto los atacantes como los defensores seguirán utilizando IA generativa. Sin embargo, la IA generativa probablemente no creará su propio malware en 2024.

Salta a:

Las dos amenazas de ciberseguridad más notables de 2023

Las dos amenazas de ciberseguridad más notables de 2023, según Luke McNamara, principal analista de confianza y seguridad de Google Cloud, fueron la extorsión multifacética (también conocida como doble extorsión) y la explotación de día cero.

Explotación multifacética

La explotación multifacética incluye ransomware y robo de datos, aunque el número de ataques de ransomware rastreados por Google Cloud disminuyó en 2023. Las familias de ransomware más comunes utilizadas en ataques de explotación multifacética fueron LockBit, Clop y ALPHV.

La mayoría de los ataques de ransomware surgieron inicialmente del robo de credenciales. Los ataques de fuerza bruta y el phishing fueron los siguientes vectores de infección iniciales más comunes para el ransomware.

VER: Conozca las señales de advertencia si alguien más ha accedido a su cuenta de Google. (República Tecnológica)

Los atacantes ponen cada vez más a la venta credenciales robadas en sitios de fuga de datos, dijo McNamara. “El último trimestre (tercer trimestre de 2023) vimos la mayor cantidad de publicaciones en sitios DLS desde que comenzamos a rastrear esto en 2020”, dijo McNamara.

Muchos atacantes son independientes de la industria, pero “trimestre tras trimestre, la manufactura parece verse particularmente afectada y afectada de manera desproporcionada”, dijo McNamara. “Ahí es donde estamos viendo mucha actividad en términos de volumen”.

Explotación de día cero

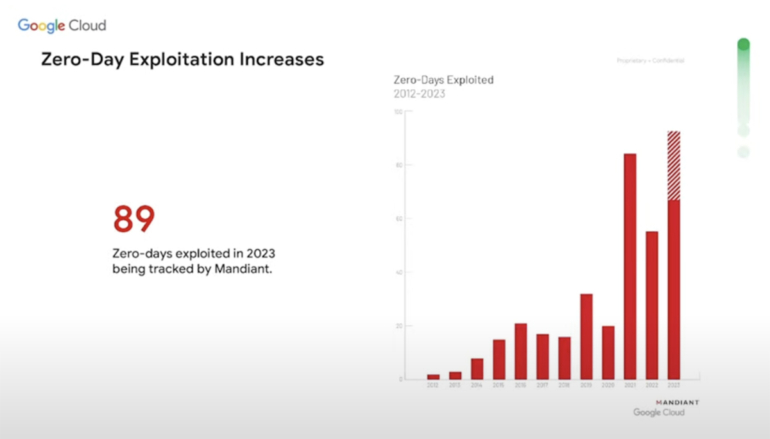

Google Cloud define la explotación de día cero como vulnerabilidades sin parches conocidos que los actores de amenazas están explotando activamente. En 2023, Google Cloud Security rastreó 89 ataques de este tipo (Figura A), superando el máximo anterior de 2021.

Figura A

Muchas amenazas de día cero están afiliadas o patrocinadas por estados-nación. La segunda motivación más común entre los actores de amenazas que utilizan amenazas de día cero es adquirir dinero.

VER: Lo que reveló el informe de revisión del año de Cisco Talos (TechRepublic)

Previsión de ciberseguridad de Google Cloud para 2024

Andrew Kopcienski, analista principal de inteligencia de amenazas en el Mandiant Communication Center de Google, habló sobre los actores de amenazas de los estados nacionales, los ataques de día cero, el movimiento entre entornos de nube y el robo de credenciales durante su presentación sobre las amenazas cibernéticas en 2024. En particular, China y Rusia se están centrando sobre ataques de día cero, dijo.

“Esperamos ver mucho más uso del día cero en 2024 no sólo por parte de atacantes patrocinados por estados nacionales sino también por ciberdelincuentes”, dijo Kopcienski. “Los días cero son uno de los mejores métodos que tienen los atacantes para pasar desapercibidos una vez que ingresan a una red”.

Actores de amenazas patrocinados por China

Los actores patrocinados por China se han centrado en desarrollar capacidades para encontrar y utilizar días cero y botnets para pasar desapercibidos, dijo Kopcienski. Google Cloud espera que los esfuerzos de China contra las amenazas cibernéticas se centren en campos de alta tecnología como el desarrollo de chips.

Espionaje patrocinado por Rusia

El espionaje ruso centrado en Ucrania ha sido un problema, afirmó. Google Cloud descubrió que Rusia también ha realizado campañas fuera de Ucrania, pero que se centran principalmente en obtener información estratégica sobre Ucrania, dijo Kopcienski. Los atacantes patrocinados por Rusia utilizan ataques de “vivir de la tierra” que no requieren malware; en cambio, abusan de las capacidades nativas y su tráfico parece tráfico nativo. Google Cloud espera más ataques de actores respaldados por Rusia en 2024, principalmente centrados en víctimas dentro de Ucrania o relacionadas con Ucrania.

Actores de amenazas patrocinados por Corea del Norte

Google Cloud también analizó de cerca a los actores-estado-nación asociados con Corea del Norte.

“Han desarrollado una capacidad rudimentaria para lanzar ataques a la cadena de suministro de software”, dijo Kopcienski.

Corea del Norte fue el primer actor Estado-nación conocido en utilizar ataques en “cascada” a la cadena de suministro de software, que se complementaban entre sí. Muchos de estos ataques tienen como objetivo el robo de criptomonedas o de empresas que realizan operaciones con criptomonedas. Google Cloud espera que los ataques de los actores de amenazas afiliados a Corea del Norte se amplíen en 2024.

Robo de credenciales y extorsión

Otra preocupación para 2024 es la extorsión. “Robo de credenciales (Figura B) es el nombre del juego… que se ha convertido en la medida más drástica y popular que muchos de estos atacantes están utilizando”, dijo Kopcienski.

Figura B

“Hasta 2024, esperamos ver un enfoque en los sitios de fuga de datos, especialmente por parte de actores de extorsión”, dijo.

Movimiento entre entornos de nube

En 2024, los atacantes pueden utilizar tácticas, técnicas y procedimientos que les permitan viajar a través de diferentes entornos de nube, probablemente debido al uso cada vez mayor de entornos híbridos y de nube.

Cómo la IA generativa ha afectado y afectará a la ciberseguridad en 2023 y 2024

Los atacantes pueden utilizar IA generativa para crear texto, mensajes de voz e imágenes, y Google Cloud espera que esto se vuelva más común.

“La IA está permitiendo tipos particulares de atacantes maliciosos, principalmente en campañas de desinformación. Estamos muy preocupados de cara al próximo año por el impacto de la desinformación que ha sido aumentada por la IA, especialmente en lo que respecta a las elecciones de 2024”, dijo Kopcienski.

En 2023, atacantes y defensores han utilizado la IA generativa. En 2024, la IA podría utilizarse para aumentar la escala de los ataques, por ejemplo, mediante la adopción de la IA en los centros de llamadas que llevan a cabo negociaciones sobre ransomware.

La IA generativa podría crear malware en algún momento en el futuro, pero Kopcuenski dijo que no se espera que eso suceda tan pronto como 2024. Recomienda que los profesionales de la ciberseguridad “permanezcan con los pies en la tierra” y no pierdan el sueño cuando se trata de la IA generativa. Muchas de sus amenazas son “hipotéticas”, afirmó.

“Ya existe mucha publicidad y desinformación sobre lo que la IA puede y no puede hacer. … (La IA) no es una revolución abrumadora en términos de las amenazas que plantea”, dijo.