Un informe reciente de la Unidad 42 de Palo Alto Networks expone la amenaza persistente y en evolución del secuestro de DNS, una táctica sigilosa que utilizan los ciberdelincuentes para desviar el tráfico de Internet. Al aprovechar el análisis pasivo de DNS, la empresa de ciberseguridad también proporcionó ejemplos del mundo real de ataques recientes de secuestro de DNS, lo que destaca la urgencia de contrarrestar este peligro oculto.

¿Qué es el secuestro de DNS?

El secuestro de DNS implica modificar las respuestas de los servidores DNS específicos, redirigiendo a los usuarios a servidores controlados por atacantes en lugar de a los legítimos a los que pretenden acceder.

El secuestro de DNS se puede realizar de varias formas:

- Obtener control de la cuenta del propietario del dominio, proporcionando acceso a la configuración del servidor DNS: En este escenario, el atacante posee credenciales de usuario válidas con autoridad para cambiar directamente la configuración del servidor DNS. El atacante también podría tener credenciales válidas para el registrador de dominio o proveedor de servicios DNS y cambiar la configuración.

- Envenenamiento de la caché de DNS: El atacante se hace pasar por un servidor de nombres DNS y falsifica una respuesta, lo que genera contenido controlado por el atacante en lugar del contenido legítimo.

- Ataque de hombre en el medio: El atacante intercepta las consultas DNS del usuario y proporciona resultados que redirigen a la víctima al contenido controlado por el atacante. Esto sólo funciona si el atacante tiene el control de un sistema implicado en el proceso de consulta/respuesta de DNS.

- Modificar archivos del sistema relacionados con DNS, como el archivo host en los sistemas Microsoft Windows. Si el atacante tiene acceso a ese archivo local, es posible redirigir al usuario a contenido controlado por el atacante.

Los atacantes generalmente utilizan el secuestro de DNS para redirigir a los usuarios a sitios web de phishing que se parecen a los sitios web previstos o para infectar a los usuarios con malware.

Detección de secuestro de DNS con DNS pasivo

El informe de la Unidad 42 describió un método para detectar el secuestro de DNS mediante análisis de DNS pasivo.

¿Qué es el DNS pasivo?

El DNS pasivo describe terabytes de consultas de DNS históricas. Además del nombre de dominio y el tipo de registro DNS, los registros DNS pasivos generalmente contienen una marca de tiempo de “visto por primera vez” y de “visto por última vez”. Estos registros permiten a los usuarios rastrear las direcciones IP a las que un dominio ha dirigido a los usuarios a lo largo del tiempo.

Para que una entrada aparezca en DNS pasivo, debe ser consultada por un sistema cuyas consultas de DNS estén registradas por sistemas DNS pasivos. Esta es la razón por la que la información DNS pasiva más completa generalmente proviene de proveedores con grandes volúmenes de consultas, como ISP o empresas con amplias bases de clientes. A menudo es recomendable suscribirse a un proveedor de DNS pasivo, ya que recopilan más consultas de DNS que la empresa promedio, lo que ofrece una vista más completa que las consultas de DNS locales por sí solas.

VER: Todo lo que necesita saber sobre la amenaza de ciberseguridad de la publicidad maliciosa (TechRepublic Premium)

Detección de secuestro de DNS

El método de Palo Alto Network para detectar el secuestro de DNS comienza identificando registros DNS nunca antes vistos, ya que los atacantes a menudo crean nuevos registros para redirigir a los usuarios. Los nombres de dominio nunca antes vistos se excluyen de la detección porque carecen de información histórica suficiente. Los registros no válidos también se eliminan en este paso.

Luego, los registros DNS se analizan utilizando DNS pasivo y datos de geolocalización basados en 74 características. Según el informe, “algunas características comparan el uso histórico de la nueva dirección IP con la antigua dirección IP del nombre de dominio en el nuevo registro”. El objetivo es detectar anomalías que puedan indicar una operación de secuestro de DNS. Luego, un modelo de aprendizaje automático proporciona una puntuación de probabilidad basada en el análisis.

Los registros de WHOIS también se verifican para evitar que se vuelva a registrar un dominio, lo que generalmente conduce a un cambio completo de dirección IP que podría detectarse como secuestro de DNS.

Finalmente, se realizan navegaciones activas sobre las direcciones IP de los dominios y los certificados HTTPS. Resultados idénticos indican falsos positivos y, por lo tanto, pueden excluirse de las operaciones de secuestro de DNS.

Estadísticas de secuestro de DNS

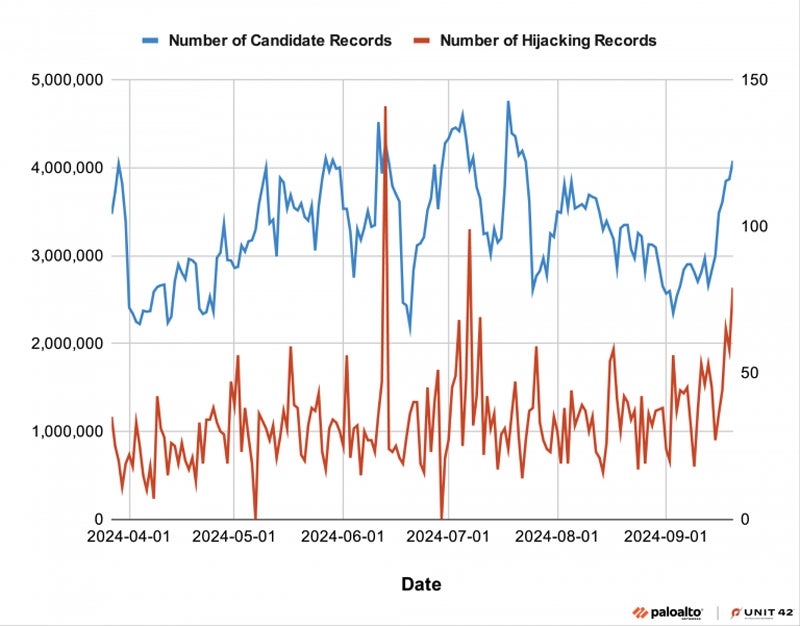

Del 27 de marzo al 21 de septiembre de 2024, los investigadores procesaron 29 mil millones de registros nuevos, 6729 de los cuales fueron marcados como secuestro de DNS. Esto resultó en un promedio de 38 registros de secuestro de DNS por día.

La Unidad 42 indica que los ciberdelincuentes han secuestrado dominios para alojar contenido de phishing, desfigurar sitios web o difundir contenido ilícito.

Secuestro de DNS: ejemplos del mundo real

La Unidad 42 ha visto múltiples casos de secuestro de DNS, principalmente con fines de delitos cibernéticos. Sin embargo, también es posible utilizar el secuestro de DNS para el ciberespionaje.

Partido político húngaro incita al phishing

Uno de los mayores grupos políticos de oposición al gobierno húngaro, la Coalición Democrática (DK), ha estado alojado en la misma subred de direcciones IP en Eslovaquia desde 2017. En enero de 2024, los investigadores detectaron un cambio en el sitio web de DK, que de repente resolvió a una nueva dirección IP alemana, lo que lleva a una página de inicio de sesión de Microsoft en lugar de la página de noticias habitual del partido político.

Empresa estadounidense desfigurada

En mayo de 2024, dos dominios de una importante empresa de gestión de servicios públicos de EE. UU. fueron secuestrados. El servicio FTP, que conduce a la misma dirección IP desde 2014, cambió repentinamente. El servidor de nombres DNS fue secuestrado utilizando el ns1.csit-host.com controlado por el atacante.

Según la investigación, los atacantes también utilizaron los mismos servidores de nombres para secuestrar otros sitios web en 2017 y 2023. El objetivo de la operación era mostrar una página desfigurada de un grupo activista.

Cómo las empresas pueden protegerse de esta amenaza

Para protegerse de estas amenazas, el informe sugiere que las organizaciones:

- Implemente autenticación multifactor para acceder a sus cuentas de registrador DNS. También es una buena idea establecer una lista blanca de direcciones IP a las que se permite acceder a la configuración de DNS.

- Aproveche un registrador de DNS que admita DNSSEC. Este protocolo agrega una capa de seguridad al firmar digitalmente las comunicaciones DNS, lo que dificulta la interceptación y falsificación de datos para los actores de amenazas.

- Utilice herramientas de red que comparen los resultados de las consultas DNS de servidores DNS de terceros (como los de los ISP) con los resultados de las consultas DNS obtenidos al utilizar el servidor DNS habitual de la empresa. Una discrepancia podría indicar un cambio en la configuración de DNS, lo que podría ser un ataque de secuestro de DNS.

Además, todo el hardware, como los enrutadores, debe tener firmware actualizado y todo el software debe estar actualizado y parcheado para evitar verse comprometido por vulnerabilidades comunes.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.