Una nueva investigación de la empresa de ciberseguridad Mandiant proporciona estadísticas sorprendentes sobre la explotación de vulnerabilidades por parte de atacantes, basadas en el análisis de 138 vulnerabilidades explotadas diferentes que se revelaron en 2023.

Los hallazgos, publicados en el blog de Google Cloud, revelan que los proveedores son cada vez más el objetivo de los atacantes, que reducen continuamente el tiempo promedio para explotar las vulnerabilidades de día cero y día N. Sin embargo, no todas las vulnerabilidades tienen el mismo valor para los atacantes, ya que su importancia depende de los objetivos específicos del atacante.

El tiempo de explotación está disminuyendo significativamente

El tiempo de explotación es una métrica que define el tiempo promedio que se tarda en explotar una vulnerabilidad antes o después del lanzamiento de un parche. La investigación de Mandiant indica:

- De 2018 a 2019, el TTE duró 63 días.

- De 2020 a 2021 cayó a 44 días.

- De 2021 a 2022, el TTE se redujo aún más, hasta los 32 días.

- En 2023, el TTE se mantuvo en sólo 5 días.

VER: Cómo crear un programa eficaz de concientización sobre ciberseguridad (TechRepublic Premium)

Día cero frente a día N

A medida que el TTE continúa reduciéndose, los atacantes aprovechan cada vez más las vulnerabilidades de día cero y día N.

Una vulnerabilidad de día cero es un exploit que no ha sido parcheado y que a menudo es desconocido para el proveedor o el público. Una vulnerabilidad de día N es una falla conocida que se explota por primera vez después de que los parches estén disponibles. Por lo tanto, es posible que un atacante aproveche una vulnerabilidad de N días siempre que no haya sido parcheada en el sistema objetivo.

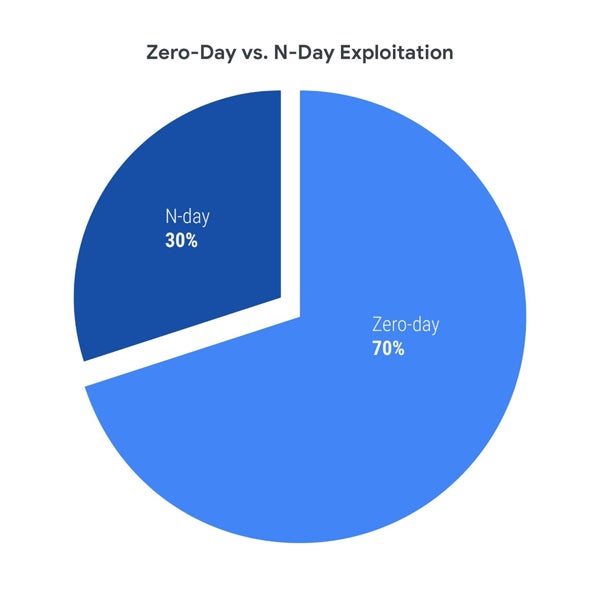

Mandiant expone una proporción de 30:70 de días N a días cero en 2023, mientras que la proporción fue de 38:62 en 2021-2022. Los investigadores de Mandiant, Casey Charrier y Robert Weiner, informan que este cambio probablemente se deba al mayor uso y detección de exploits de día cero, en lugar de a una caída en el uso de exploits de día N. También es posible que los actores de amenazas hayan tenido intentos más exitosos de explotar los días cero en 2023.

“Si bien anteriormente hemos visto y seguimos esperando un uso cada vez mayor de los días cero a lo largo del tiempo, en 2023 se produjo una discrepancia aún mayor entre la explotación de los días cero y la explotación de los días n, ya que la explotación de los días cero superó a la explotación de los días n con mayor fuerza que nosotros. hemos observado previamente”, escribieron los investigadores.

Las vulnerabilidades de N días se explotan principalmente durante el primer mes después del parche

Mandiant informa que observaron 23 vulnerabilidades de N días siendo explotadas en el primer mes después del lanzamiento de sus correcciones, sin embargo, el 5% de ellas fueron explotadas en un día, el 29% en una semana y más de la mitad (56%) en un mes. En total, se explotaron 39 vulnerabilidades de días N durante los primeros seis meses después del lanzamiento de sus correcciones.

Más proveedores apuntados

Los atacantes parecen agregar más proveedores a su lista de objetivos, que aumentó de 25 proveedores en 2018 a 56 en 2023. Esto hace que sea más desafiante para los defensores, que intentan proteger una superficie de ataque más grande cada año.

Los estudios de casos describen la gravedad de las explotaciones

Mandiant expone el caso de la vulnerabilidad CVE-2023-28121 en el complemento WooCommerce Payments para WordPress.

Divulgado el 23 de marzo de 2023, no recibió ninguna prueba de concepto ni detalles técnicos hasta más de tres meses después, cuando una publicación mostró cómo explotarlo para crear un usuario administrador sin autenticación previa. Un día después, se lanzó un módulo Metasploit.

Unos días más tarde, se lanzó otro exploit armado. La primera explotación comenzó un día después de que se lanzara el exploit armado revisado, con un pico de explotación dos días después, alcanzando 1,3 millones de ataques en un solo día. Este caso destaca “una mayor motivación para que un actor de amenazas explote esta vulnerabilidad debido a que un exploit funcional, confiable y a gran escala se pone a disposición del público”, como afirmaron Charrier y Weiner.

El caso de CVE-2023-27997 es diferente. La vulnerabilidad, conocida como XORtigate, afecta al componente Secure Sockets Layer (SSL)/red privada virtual (VPN) de Fortinet FortiOS. La vulnerabilidad se reveló el 11 de junio de 2023, e inmediatamente apareció en los medios, incluso antes de que Fortinet publicara su aviso de seguridad oficial, un día después.

El segundo día después de la divulgación, se publicaron dos publicaciones de blog que contenían PoC y un exploit no armado se publicó en GitHub antes de ser eliminado. Si bien el interés parecía evidente, la primera explotación llegó sólo cuatro meses después de la divulgación.

Una de las explicaciones más probables para la variación en los plazos observados es la diferencia en confiabilidad y facilidad de explotación entre las dos vulnerabilidades. El que afecta al complemento WooCommerce Payments para WordPress es fácil de explotar, ya que simplemente necesita un encabezado HTTP específico. La segunda es una vulnerabilidad de desbordamiento del buffer basada en el montón, que es mucho más difícil de explotar. Esto es especialmente cierto en sistemas que tienen varias protecciones estándar y no estándar, lo que dificulta desencadenar una explotación confiable.

Una consideración fundamental, como lo expone Mandiant, también reside en la utilización prevista del exploit.

“Dirigir más energía hacia el desarrollo de la vulnerabilidad más difícil, pero ‘más valiosa’, sería lógico si se alinea mejor con sus objetivos, mientras que la vulnerabilidad más fácil de explotar y ‘menos valiosa’ puede presentar más valor para adversarios más oportunistas. ”, escribieron los investigadores.

Implementar parches no es una tarea sencilla

Más que nunca, es obligatorio implementar parches lo antes posible para corregir las vulnerabilidades, dependiendo del riesgo asociado a la vulnerabilidad.

Fred Raynal, director ejecutivo de Quarkslab, una empresa francesa de seguridad ofensiva y defensiva, dijo a TechRepublic que “parchear 2 o 3 sistemas es una cosa. Parchear 10.000 sistemas no es lo mismo. Se necesita organización, personas, gestión del tiempo. Entonces, incluso si el parche está disponible, generalmente se necesitan algunos días para lanzarlo”.

Raynal añadió que algunos sistemas tardan más en parchearse. Tomó el ejemplo del parche de vulnerabilidad de los teléfonos móviles: “Cuando hay una solución en el código fuente de Android, Google tiene que aplicarla. Entonces los fabricantes de SoC (Qualcomm, Mediatek, etc.) tienen que probarlo y aplicarlo a su propia versión. Entonces los fabricantes de teléfonos (por ejemplo, Samsung, Xiaomi) tienen que adaptarlo a su propia versión. Luego, los operadores a veces personalizan el firmware antes de compilarlo, por lo que no siempre pueden utilizar las últimas versiones de la fuente. Entonces, aquí, la propagación de un parche es… larga. No es raro encontrar vulnerabilidades de hace 6 meses en los teléfonos actuales”.

Raynal también insiste en que la disponibilidad es un factor clave a la hora de implementar parches: “¡Algunos sistemas pueden permitirse el lujo de fallar! Consideremos una plataforma petrolera o cualquier fabricante de energía: parchear está bien, pero ¿qué pasa si el parche genera una falla? No más energía. Entonces, ¿qué es lo peor? ¿Un sistema crítico sin parches o una ciudad sin energía? Un sistema crítico sin parches se trata de una amenaza potencial. Una ciudad sin energía, se trata de cuestiones reales”.

Por último, según Raynal, algunos sistemas no tienen ningún parche: “En algunas zonas, los parches están prohibidos. Por ejemplo, muchas empresas que fabrican dispositivos sanitarios impiden que sus usuarios apliquen parches. Si lo hacen, se anula la garantía”.