Un nuevo aviso conjunto de ciberseguridad de la Oficina Federal de Investigaciones, la Fuerza de Misión Nacional Cibernética y la Agencia de Seguridad Nacional expone una nueva actividad del actor de amenazas Flax Typhoon.

Los ciberatacantes han comprometido más de 260.000 enrutadores, firewalls, almacenamiento conectado a la red y dispositivos de Internet de las cosas para pequeñas oficinas/oficinas domésticas (SOHO) para crear una botnet capaz de lanzar ataques distribuidos de denegación de servicio o ataques dirigidos a redes estadounidenses.

¿Quién es Flax Typhoon?

Flax Typhoon, también conocido como RedJuliett y Ethereal Panda, es un actor de amenazas con sede en China activo desde al menos mediados de 2021, según Microsoft. El gigante tecnológico informó que Flax Typhoon se ha dirigido a organizaciones con sede en Taiwán, así como a otras víctimas en el sudeste asiático, América del Norte y África, con fines de ciberespionaje.

Según el aviso conjunto del FBI, el grupo respalda a una empresa con sede en China llamada Integrity Tech, que tiene vínculos con el gobierno chino.

Flax Typhoon ha utilizado varias direcciones IP diferentes del proveedor chino China Unicom Beijing Province para controlar y gestionar la botnet. El grupo también ha aprovechado estas direcciones para acceder a otras infraestructuras operativas utilizadas en operaciones de intrusión informática dirigidas a entidades estadounidenses.

Otros informes muestran que los actores de amenazas con sede en China se han dirigido a empresas y gobiernos de todo el mundo en los últimos años.

VER: Por qué su empresa necesita capacitación en concientización sobre ciberseguridad (TechRepublic Premium)

Red de bots ‘Tren Raptor’

Black Lotus Labs, el equipo de inteligencia de amenazas de la empresa de ciberseguridad Lumen, publicó un informe sobre cómo Flax Typhoon comprometió los enrutadores SOHO y otros dispositivos. Llamaron a la botnet resultante de esa actividad “Tren Raptor” y la han estado siguiendo durante cuatro años.

Los dispositivos afectados se han visto comprometidos por una variante de la infame familia de malware Mirai, lo que la convierte en el arma preferida de cualquier ciberdelincuente que pretenda comprometer dispositivos IoT, ya que podrían modificar fácilmente el código para su propósito.

En la variante observada por el FBI, el malware automatiza el compromiso de varios dispositivos explotando vulnerabilidades conocidas. Las vulnerabilidades explotadas más antiguas se remontan a 2015, mientras que la más reciente ocurrió en julio de 2024. Una vez comprometido, el dispositivo envía información del sistema y de la red a un servidor C2 controlado por el atacante.

En septiembre de 2024, más de 80 subdominios de un dominio w8510.com estaban asociados con la botnet.

Casi la mitad de los dispositivos afectados se encuentran en EE. UU.

En junio de 2024, los servidores de administración que ejecutaban un software de interfaz llamado “Sparrow”, que permitía a los atacantes controlar los dispositivos comprometidos, contenían más de 1,2 millones de registros. Esto incluye más de 385.000 dispositivos únicos en EE. UU.

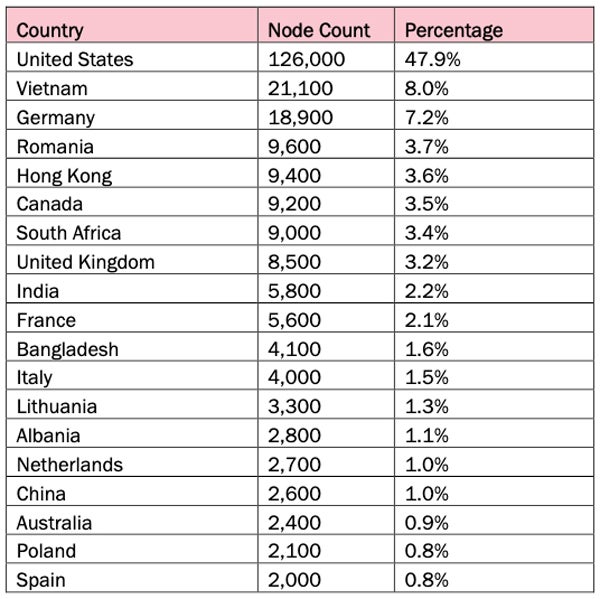

Un recuento de dispositivos infectados realizado en junio de 2024 reveló que casi la mitad (47,9%) de los dispositivos infectados estaban ubicados en EE. UU., seguido de Vietnam (8%) y Alemania (7,2%).

Más de 50 sistemas Linux se vieron comprometidos, desde versiones obsoletas y no compatibles hasta sistemas actualmente compatibles, que ejecutan versiones del kernel de Linux desde 2.6 a 5.4.

La interfaz Sparrow permitió al actor de amenazas no solo enumerar los dispositivos comprometidos sino también gestionar vulnerabilidades y exploits, cargar o descargar archivos, ejecutar comandos remotos y personalizar a escala los ataques DDoS basados en IoT.

Los dispositivos comprometidos por la botnet abarcan muchas marcas, incluidos los enrutadores ASUS, TP-LINK o Zyxel. También se vieron afectadas las cámaras IP, como las cámaras D-LINK DCS, Hikvision, Mobotix, NUUO, AXIS y Panasonic. También fueron atacados los NAS de QNAP, Synology, Fujitsu y Zyxel.

El director del FBI, Christopher Wray, anunció en un discurso de apertura en la Cumbre Cibernética de Aspen de 2024 que una autorización judicial permitió al FBI emitir comandos para eliminar el malware de los dispositivos infectados.

Cómo pueden las empresas protegerse del tifón Flax

El FBI recomienda que se tomen las siguientes medidas con prontitud:

- Deshabilite los servicios y puertos no utilizados en enrutadores y dispositivos IoT. Los atacantes pueden abusar de servicios como Universal Plug And Play o de intercambio de archivos, por lo que todos los servicios deben desactivarse si no son necesarios.

- Se debe implementar la segmentación de la red para garantizar que los dispositivos de IoT no representen un mayor riesgo de compromiso. Se debe aplicar el principio de privilegio mínimo para que los dispositivos solo puedan realizar su función prevista.

- Supervise grandes volúmenes de tráfico de red. Las organizaciones deben prepararse para volúmenes de tráfico anormales que podrían ser ataques DDoS.

- Implemente parches y actualizaciones para todos los sistemas operativos, software y firmware. La aplicación periódica de parches mitiga la explotación de vulnerabilidades.

- Reemplace las contraseñas de los dispositivos predeterminados por otras más seguras para que un atacante no pueda simplemente iniciar sesión con las credenciales predeterminadas.

La agencia federal también sugirió que las empresas planifiquen reinicios de dispositivos (para eliminar el malware sin archivos que podría ejecutarse en la memoria) y reemplazar los equipos al final de su vida útil por otros compatibles.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.