Un nuevo aviso conjunto de ciberseguridad de la Oficina Federal de Investigaciones, la Agencia de Seguridad de Infraestructura y Ciberseguridad y el Centro de Delitos Cibernéticos del Departamento de Defensa expuso nueva información sobre el infame actor de amenazas con sede en Irán conocido como Fox Kitten.

El grupo vende el acceso corporativo que obtienen en los foros clandestinos de ciberdelincuentes y colabora activamente con afiliados de ransomware para ayudar a cobrar el rescate de las víctimas. El actor de amenazas ha puesto la mira en infiltrarse en Estados Unidos y otras organizaciones extranjeras en las últimas semanas.

¿Quién es el gatito zorro?

Fox Kitten, también conocido como Pioneer Kitten, UNC757, Parasite, Rubidium y Lemon Sandworm, es un actor de amenazas que ha cometido activamente ciberespionaje desde al menos 2017.

El FBI dijo que el grupo está asociado con el gobierno iraní y apoya el robo de datos técnicos confidenciales contra varias organizaciones, según el aviso. El actor de amenazas se ha dirigido a empresas de Medio Oriente como Israel y Azerbaiyán, pero también a empresas de Australia, Finlandia, Irlanda, Francia, Alemania, Argelia, Turquía, Estados Unidos y posiblemente más.

Según el aviso, Fox Kitten ha llevado a cabo un gran volumen de intentos de intrusión en redes informáticas contra organizaciones estadounidenses desde 2017. Sus objetivos incluyen escuelas, gobiernos municipales, instituciones financieras e instalaciones de atención médica con sede en EE. UU., con incidentes tan recientes como agosto de 2024.

La empresa de ciberseguridad OT, Dragos, señaló que el actor de amenazas también apuntó a entidades relacionadas con ICS explotando vulnerabilidades en dispositivos de redes privadas virtuales.

El aviso también reveló que el grupo utiliza “el nombre de la empresa iraní Danesh Novin Sahand (número de identificación 14007585836), probablemente como una entidad de TI encubierta para las actividades cibernéticas maliciosas del grupo”.

Más que ciberespionaje

En 2020, la operación “Pay2Key”, dirigida por Fox Kitten, demostró que el actor de amenazas podía perseguir otros objetivos en lugar de simplemente facilitar el ciberespionaje.

Según la empresa ClearSky Cyber Security, con sede en Israel, los ataques de ransomware se dirigieron a organizaciones israelíes con ransomware no denunciado anteriormente; sin embargo, la campaña de ataque probablemente fue propaganda para causar miedo y pánico en Israel. Los datos robados durante los ataques quedaron expuestos públicamente en un sitio de filtración que mencionaba “¡Pay2Key, la pesadilla del ciberespacio de Israel!” como se muestra en el informe.

Otro informe, publicado por la empresa de ciberseguridad CrowdStrike en 2020, reveló que el actor de amenazas también anunciaba vender acceso a redes comprometidas en un foro clandestino. Los investigadores consideran esta actividad como un intento potencial de diversificar el flujo de ingresos, junto con las intrusiones selectivas en apoyo al gobierno iraní.

Colaboración con afiliados de ransomware

Una vez que Fox Kitten obtiene acceso a las redes de víctimas, el grupo colabora con algunos afiliados de ransomware de NoEscape, RansomHouse y ALPHV/BlackCat. El actor de amenazas proporciona acceso completo a los afiliados de ransomware a cambio de un porcentaje de los pagos del rescate.

Fox Kitten proporciona algo más que acceso a redes comprometidas, según el FBI. El grupo trabaja en estrecha colaboración con los afiliados de ransomware para bloquear las redes de las víctimas y diseñar estrategias para extorsionar a las víctimas. Sin embargo, el grupo no revela su ubicación en Irán a sus contactos afiliados de ransomware y se mantiene vago en cuanto a su origen.

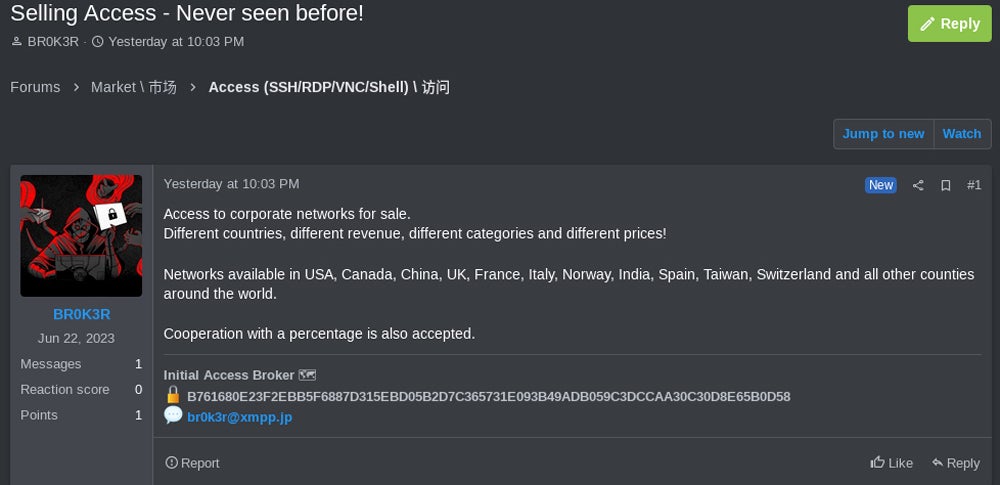

El aviso conjunto revela que el grupo se refiere a sí mismo con el apodo de “Br0k3r” y ha utilizado “xplfinder” en sus canales en 2024.

Detalles técnicos

Fox Kitten utiliza el motor de búsqueda Shodan para identificar direcciones IP que alojan dispositivos vulnerables a exploits específicos, como Citrix Netscaler, F5 Big-IP, Pulse Secure/Ivanti VPN o firewalls PanOS.

Una vez que se explotan las vulnerabilidades, el actor de la amenaza:

- Planta webshells y captura credenciales de inicio de sesión antes de crear tareas maliciosas para agregar malware de puerta trasera y continuar comprometiendo el sistema.

- Utiliza credenciales comprometidas para crear nuevas cuentas en las redes de las víctimas usando nombres discretos como “IIS_Admin” o “sqladmin$”.

- Obtiene control de las credenciales de administrador para iniciar sesión en controladores de dominio y otras partes de la infraestructura. El software de seguridad y el antivirus existentes también están deshabilitados.

‘Br0k3r’ lleva más de un año activo

El aviso conjunto proporciona varios indicadores de compromiso, pero también enumera los identificadores TOX para el apodo “Br0k3r”. TOX es un software de mensajería instantánea de igual a igual diseñado para proporcionar comunicaciones seguras y utiliza claves únicas para identificar a los usuarios.

El TOX ID único para “Br0k3r” ya fue expuesto en 2023 por el Instituto SANS como un agente de acceso inicial que vende acceso a redes corporativas en diferentes países, incluidos EE. UU., Canadá, China, Reino Unido, Francia, Italia, Noruega y España. , India, Taiwán y Suiza.

No sorprende que el actor de amenazas apunte a EE. UU., ya que es el país más afectado por el ransomware según la empresa de ciberseguridad MalwareBytes.

Aprovechar los foros de ciberdelincuentes

El actor de amenazas proporcionó un sitio web exclusivo alojado en Tor para anunciar su acceso en varios foros de ciberdelincuentes diferentes.

Una primera versión del sitio web de Br0k3r indica que cada venta contiene control total del dominio, incluidas credenciales de administrador de dominio, credenciales de usuario de Active Directory, zonas y objetos DNS y confianzas de dominio de Windows.

Una segunda versión del sitio web lanzada alrededor de agosto de 2023 indica “Numerosas bandas de ransomware activas trabajando conmigo en un porcentaje justo”.

Cómo proteger su negocio de esta amenaza

El método de compromiso inicial implementado por Fox Kitten consiste en explotar vulnerabilidades conocidas en varios dispositivos diferentes conectados a Internet, en particular VPN corporativas o dispositivos de firewall. Para protegerse de esta ciberamenaza, las empresas deberían:

- Actualice y parchee los dispositivos VPN y firewall para evitar caer en este tipo de vulnerabilidades.

- Actualice y parchee todos los sistemas operativos y el software debe estar actualizado y parcheado.

- Supervise quién tiene acceso a las VPN para detectar cualquier conexión o intento de conexión sospechoso. También se debe utilizar filtrado en los dispositivos VPN, de modo que los empleados solo puedan conectarse desde su conexión habitual a Internet cuando sea necesario.

- Verifique y analice archivos de registro. Cualquier descubrimiento de un indicador de compromiso proporcionado en el informe conjunto debe dar lugar a una investigación inmediata.

- Implemente soluciones de seguridad en cada terminal y servidor para detectar actividades sospechosas.

Finalmente, el FBI y la CISA no recomiendan pagar el rescate, ya que no hay garantía de que las víctimas recuperen sus archivos cifrados y esos pagos también podrían financiar otras actividades delictivas.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.