El riesgo de la cadena de suministro de terceros es una preocupación clave para los profesionales australianos de ciberseguridad. Dado que las empresas suelen depender de una red en expansión de sistemas interconectados (a menudo proveedores de proveedores), se está volviendo difícil mantener el control de los datos para garantizar la seguridad.

El director ejecutivo de Tesserent, Kurt Hansen, dijo que los profesionales de la seguridad necesitan una gobernanza y procesos sólidos para garantizar que estén al tanto de todas las actividades comerciales. Añadió que deben ser más conscientes de cómo las tensiones geopolíticas podrían crear perturbaciones significativas en las cadenas de suministro de las organizaciones.

Salta a:

ASIC revela el riesgo de la cadena de suministro de terceros como una brecha clave en Australia

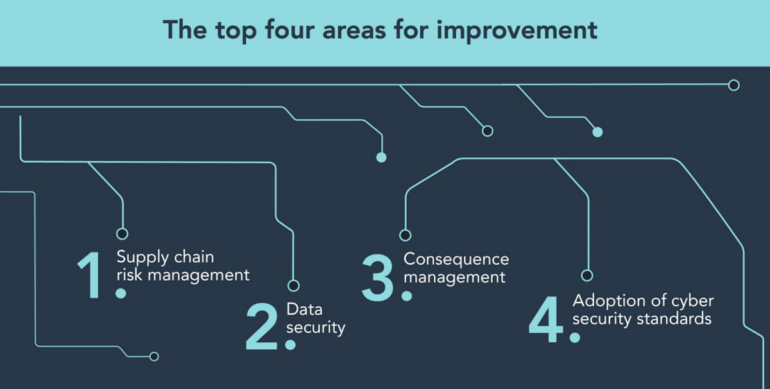

La Comisión Australiana de Valores e Inversiones expuso “lagunas en la gestión de riesgos de seguridad cibernética de las capacidades cibernéticas críticas” en su encuesta Business Cyber Pulse en noviembre de 2023. La ASIC nombró la cadena de suministro digital como el área número uno de mejora (Figura A).

La encuesta encontró que el 44% de las 697 organizaciones participantes encuestadas no estaban haciendo nada en absoluto para gestionar el riesgo de terceros o de la cadena de suministro. Esto fue a pesar de que estas “relaciones con terceros brindan a los actores de amenazas un fácil acceso a los sistemas y redes de una organización”.

El Informe de investigaciones de violaciones de datos de 2022 de Verizon, por ejemplo, encontró que el 62% de los eventos de intrusión en el sistema se produjeron a través de un socio. El informe decía que comprometer al socio adecuado era un “multiplicador de fuerza” para los ciberdelincuentes y destacaba las dificultades para asegurar las cadenas de suministro.

“Una organización puede implementar medidas sólidas de ciberseguridad para sus redes internas e infraestructura de TI. Sin embargo, a menos que estos esfuerzos se extiendan a terceros, quedará expuesta a las vulnerabilidades de la cadena de suministro”, advirtió la encuesta de ASIC a las empresas australianas.

Las recientes infracciones cibernéticas australianas implicaron la explotación de proveedores externos

Latitude Financial, que sufrió la mayor violación en la historia de Australia, vio a los actores de amenazas obtener acceso a través de un importante proveedor externo. Se informó que el atacante obtuvo las credenciales de inicio de sesión de los empleados de Latitude, lo que le permitió robar a otros dos proveedores de servicios.

La librería Dymocks también nombró a un socio de datos externo como la fuente de una violación que resultó en el robo de datos de 1,2 millones de sus clientes y su puesta a disposición en la Dark Web. Dymocks dijo que la violación se produjo a pesar de las medidas de seguridad del socio.

Tesserent dice que las organizaciones todavía están en un “viaje progresivo”

Hansen, director ejecutivo de Tesserent, dijo que las organizaciones australianas están en un “viaje progresivo” en lo que respecta a la gestión del riesgo cibernético de terceros. Si bien dijo que Australia puede no ser tan madura como Europa y Estados Unidos, las organizaciones más grandes en particular avanzaron en la gestión de este riesgo.

“Hace unos cuatro o cinco años, empezamos a ver que se realizaban más evaluaciones, especialmente para organizaciones más grandes que analizaban de cerca el riesgo de terceros”, dijo Hansen. “También hicimos mucho en ese momento para ayudar a los proveedores a pasar las evaluaciones de riesgos o lograr sus acreditaciones ISO o NIST”.

Desde entonces, Hansen dijo que el gobierno australiano ha implementado su marco Essential Eight, que se ha convertido en un foco para las organizaciones locales. Dijo que no había el mismo nivel de “ruido y actividad” en torno al riesgo de terceros que antes, ya que la atención se había desplazado a otras áreas.

Organizaciones más pequeñas y medianas del mercado corren el riesgo de sufrir infracciones de terceros

Hansen dijo que la preparación ante el riesgo cibernético de las cadenas de suministro de terceros a menudo depende del tamaño de la organización. Los actores más grandes en industrias como la banca o el comercio minorista están gestionando bien el riesgo de su cadena de suministro, dijo Hansen, asegurándose de que su cadena de suministro sea resistente a los riesgos cibernéticos.

“Los bancos y los gobiernos llevan mucho tiempo haciendo cibernética. Pero sospecho que podría haber un mayor enfoque a medida que se avanza en la cadena alimentaria en términos de tamaño de la organización”, dijo Hansen.

Hansen dijo que las organizaciones más pequeñas, ágiles y del mercado medio no han estado haciendo cibernética durante tanto tiempo y están más dispuestas a subcontratar.

“¿Están al tanto de eso? Necesitan asegurarse de entenderlo y, a menudo, es posible que no tengan en su organización personas que lo entiendan”, dijo Hansen.

Los estándares APRA impulsan la atención sobre proveedores terceros y cuartos

Los estándares CPS 234 y CPS 230 de la Autoridad Australiana de Regulación Prudencial han traído un mayor enfoque para que aquellas entidades reguladas por APRA evalúen los riesgos relacionados con el uso de proveedores de servicios de terceros y cuartos e implementen medidas para minimizar estos riesgos.

Los datos son un riesgo clave, pero las tensiones geopolíticas podrían terminar en disrupción

Los datos son la mayor fuente de riesgo a la hora de gestionar los riesgos de terceros y de la cadena de suministro. Esto se debe a que, cuando una empresa utiliza a terceros para manejar información de identificación personal, la empresa sigue siendo responsable de esos datos y será responsable si algo le sucede.

VER: ¿Podría la estrategia de seguridad cibernética de Australia beneficiarse de un mayor rigor en la ciencia de datos?

El bufete de abogados MinterEllison nombró los tres mayores riesgos como:

- Violaciones de datos, que expondrían los datos a personas no autorizadas.

- Malware, que introduce software infectado o código malicioso en una organización.

- Vulnerabilidades sin parches dentro del software de terceros.

La geopolítica introduce un riesgo significativo de perturbación, dice Tesserent

Hansen, de Tesserent, dijo que si bien todo el mundo se centra en los datos, que son importantes, el mundo geopolítico que habitarán las organizaciones australianas puede introducir riesgos que actualmente no están en el foco de atención, aunque podrían afectar significativamente las cadenas de suministro de las organizaciones en el futuro.

“Si piensas en el mundo en el que nos estamos moviendo en un sentido geopolítico y piensas en los adversarios que tienen las naciones occidentales como la nuestra, probablemente pensarías que uno de los mayores desafíos en el futuro en la cadena de suministro es la interrupción de la misma”. Dijo Hansen.

En caso de tensión o conflicto, los adversarios podrían alterar infraestructuras críticas como minoristas, bancos y aerolíneas. Hansen dijo que los problemas con “todos los servicios que esperamos tener con solo presionar un botón” podrían llevar a una pérdida de confianza en la sociedad y sus líderes políticos.

Las personas, los procesos y la tecnología son clave para gestionar el riesgo de la cadena de suministro

Según Tesserent, no existe una “solución mágica” para gestionar el riesgo cibernético, y eso incluye el riesgo de la cadena de suministro de terceros. En cambio, las organizaciones deben seguir centrándose y abordando mejoras en las mismas tres áreas: personas, procesos y tecnología.

“Si cree que incorporar alguna pieza de tecnología significará que estará seguro, no funciona así”, dijo Hansen. “Es un viaje continuo. Y cuando hay un tiburón en el agua, no quieres ser el nadador más lento; tienes que poder nadar rápido y ser ágil porque es un paisaje cambiante”.

Realizar una auditoría para comprender la participación de terceros en todas las actividades comerciales.

Un área de enfoque para los equipos de seguridad cibernética puede ser asegurarse de que estén al tanto de todas las actividades que se llevan a cabo en toda la empresa en las que involucran a proveedores externos. Hansen dijo que a menudo los equipos de seguridad cibernética aún no están en todas estas actividades comerciales.

“A menudo hay diferentes proveedores para diferentes partes de la organización”, dijo Hansen. “Es posible que haya marketing o ventas contratando diferentes proveedores. Realmente tienes que entender cuáles son esas actividades comerciales. A menudo (los equipos de seguridad cibernética) no lo son, o llegan tarde”.

Seguir un proceso de gobernanza documentado para terceros.

Las organizaciones australianas, en particular aquellas que corren mayor riesgo en el mercado medio, deberían centrarse en un proceso sólido para gestionar a terceros. Hansen dijo que esto debería estar bien documentado e incluir acreditaciones, si están realizando evaluaciones y si están subcontratando ellos mismos.

“Se trata de tener buena gobernanza y procesos y contar con personas que sepan cómo ayudar”, dijo Hansen. Los equipos de TI que cuentan con el apoyo de expertos en ciberseguridad están en mejores condiciones de concienciar a las juntas directivas y a los ejecutivos de nivel C sobre los riesgos y obtener el presupuesto para abordar las brechas de seguridad.

Considere si las tensiones geopolíticas están poniendo en riesgo la cadena de suministro

Las organizaciones también deberían mirar más allá de la mera seguridad de los datos para evaluar si la interrupción del negocio causada por problemas geopolíticos podría poner en riesgo su futura cadena de suministro.

“El mundo en el que nos estamos moviendo y su naturaleza geopolítica significa que no podemos reforzar lo suficiente los riesgos que tenemos como nación de impactar a las organizaciones comerciales si esas tensiones geopolíticas se deterioran”, dijo Hansen. “La dependencia de cadenas de suministro de terceros significa que los modelos de negocio están potencialmente en riesgo, por lo que realmente se necesita vigilancia en ese espacio”.