Los investigadores de Hunter notaron que la vulnerabilidad podría conducir a una escalada de privilegios. Google dijo que el informe “no identifica un problema de seguridad subyacente en nuestros productos”.

Investigadores de ciberseguridad de la firma Hunters descubrieron una vulnerabilidad en Google Workspace que podría permitir el acceso no deseado a las API de Workspace. La falla es importante porque podría permitir a los atacantes utilizar la escalada de privilegios para obtener acceso que de otro modo solo estaría disponible para usuarios con acceso de superadministrador. Los cazadores llamaron a esta falla de seguridad DeleFriend.

Salta a:

Vulnerabilidad descubierta en la delegación de dominio de Google

Según el equipo de Hunters, la vulnerabilidad se basa en la función de Google Workspace en la gestión de las identidades de los usuarios en los servicios de Google Cloud. La delegación de todo el dominio conecta objetos de identidad de Google Workspace Marketplace o una cuenta de servicio de Google Cloud Platform a Workspace.

Los atacantes pueden utilizar la delegación de todo el dominio de dos maneras principales: para crear una nueva delegación después de haber obtenido acceso a un privilegio de superadministrador en el entorno del espacio de trabajo de destino a través de otro ataque, o para “enumerar combinaciones exitosas de claves de cuenta de servicio y alcances de OAuth”. ”, dijo Cazadores. Esta segunda forma es el método novedoso que han descubierto los investigadores. Yonatan Khanashvilli, experto en caza de amenazas del Team Axon en Hunters, publicó una explicación mucho más detallada de DeleFriend.

Respuesta de Google

Hunters reveló esta falla a Google en agosto de 2023 y escribió: “Actualmente, Google está revisando el problema con su equipo de Producto para evaluar posibles acciones basadas en nuestras recomendaciones”.

Un representante anónimo de Google dijo a The Hacker News en noviembre de 2023: “Este informe no identifica un problema de seguridad subyacente en nuestros productos. Como práctica recomendada, recomendamos a los usuarios que se aseguren de que todas las cuentas tengan la menor cantidad de privilegios posible (consulte la guía aquí). Hacerlo es clave para combatir este tipo de ataques”.

Por qué esta vulnerabilidad de Google Workspace es particularmente peligrosa

Hunters dijo que esta vulnerabilidad es particularmente peligrosa porque es a largo plazo (las claves de cuenta del servicio GCP no tienen fechas de vencimiento de forma predeterminada), fácil de ocultar y difícil de detectar. Una vez dentro de una cuenta con privilegios de superadministrador, los atacantes podrían potencialmente ver correos electrónicos en Gmail, ver la agenda de alguien en Google Calendar o extraer datos de Google Drive.

“Las posibles consecuencias de que actores malintencionados hagan un mal uso de la delegación en todo el dominio son graves. En lugar de afectar solo una identidad, como ocurre con el consentimiento individual de OAuth, explotar DWD con la delegación existente puede afectar todas las identidades dentro del dominio de Workspace”, dijo Khanashvili en el comunicado de prensa.

VER: Los profesionales de TI con exceso de trabajo en las pequeñas empresas australianas tienen varias opciones para lidiar con la seguridad cibernética. (República Tecnológica)

Cómo detectar y defenderse contra DeleFriend

Además de garantizar que los privilegios estén configurados correctamente, como señala Google, los administradores de TI podrían crear cada cuenta de servicio en un proyecto separado si es posible, dijo Hunters. Otras recomendaciones de Hunters para protegerse contra la explotación de DeleFriend son:

- Limite los alcances de OAuth en las delegaciones tanto como sea posible, utilizando el principio de privilegio mínimo.

- Evite ámbitos administrativos como https://www.googleapis.com/auth/admin.

- Centre la ingeniería de detección y las prácticas de búsqueda de amenazas en delegaciones sospechosas y múltiples creaciones de claves privadas en un corto período de tiempo.

- Mantener la postura de seguridad y las mejores prácticas de higiene.

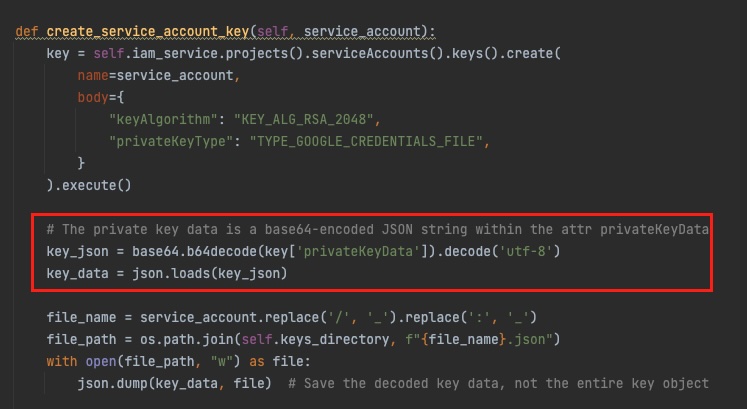

Hunters creó una herramienta de prueba de concepto para ejecutar manualmente el método de explotación DeleFriend. La herramienta funciona enumerando proyectos de GCP utilizando la API de Resource Manager, iterando y enumerando los recursos de la cuenta de servicio de GCP y los recursos del proyecto, e investigando roles y permisos específicos desde allí, incluida la extracción del valor de la clave privada de una clave de atributo privateKeyData (Figura A). El resultado final es un objeto JWT, que se puede intercambiar con un token de acceso temporal para permitir el acceso a las API de Google. La publicación del blog de Konanshvili contiene más detalles.

Figura A

La herramienta está destinada a investigadores para detectar configuraciones erróneas y “aumentar la conciencia sobre los ataques de delegación de OAuth en GCP y Google Workspace y mejorar la postura de seguridad de las organizaciones que utilizan la función de delegación de todo el dominio”, escribió Hunters.

Nota: TechRepublic se comunicó con Google para obtener más información.